Новая вредоносная программа, известная как MicroTic VPNFilter, недавно идентифицированная Cisco Talos Intelligence Group, уже заразила более 500 000 маршрутизаторов и сетевых устройств хранения данных (NAS), многие из которых находятся в распоряжении малых предприятий и офисов. То, что делает этот вирус особенно опасным, – у него есть так называемая «постоянная» способность к нанесению вреда, а это означает, что он не исчезнет только потому, что маршрутизатор будет перезагружен.

Как удалить вирусное ПО – VPNFilter.

Содержание

- 1 Что такое VPNFilter

- 2 Уязвимые роутеры

- 3 Как определить, что роутер заражён

- 4 Поможет ли перезагрузка роутера избавиться от заражения VPNFilter

- 5 Как удалить VPNFilter и защитить свой роутер или NAS

- 6 Нужно ли сбрасывать настройки роутера, если моё устройство отсутствует в списке

Что такое VPNFilter

Согласно Symantec, «данные из приманок и сенсоров Symantec показывают, что в отличие от других угроз IoT, вирус VPNFilter, похоже, не сканирует и без разбора пытается заразить все уязвимые устройства по всему миру». Это означает, что существует определённая стратегия и цель заражения. В качестве потенциальных целей Symantec определила устройства от Linksys, MikroTik, Netgear, TP-Link и QNAP.

Итак, как устройства заразились? Это недостатки в программном или аппаратном обеспечении, которые создают своего рода бэкдор, через который злоумышленник может нарушить работу устройства. Хакеры используют стандартные имена и пароли по умолчанию для заражения устройств или получения доступа через известные уязвимости, которые должны были быть исправлены с помощью регулярных обновлений программного обеспечения или прошивки. Это тот же самый механизм, который привёл к массовым нарушениям от Equifax в прошлом году, и это, пожалуй, самый большой источник кибер-уязвимости!

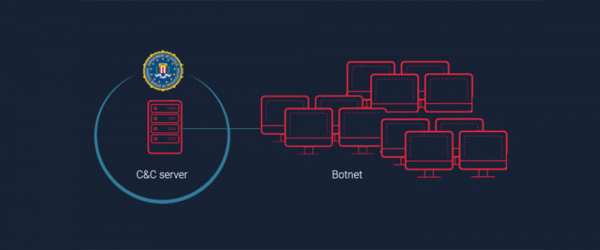

Также неясно, кто эти хакеры и каковы их намерения. Есть предположение, что планируется масштабная атака, которая сделает заражённые устройства бесполезными. Угроза настолько обширна, что недавно Министерство юстиции и ФБР объявили, что суд вынес решение о конфискации устройств, подозреваемых во взломе. Решение суда поможет выявить устройства-жертвы, нарушит способность хакеров похищать личную и другую конфиденциальную информацию и осуществлять подрывные кибератаки троян VPNFilter.

Как работает вирус

VPNFIlter используется очень сложный двухступенчатый метод заражения, целью которого является ваш компьютер, чтобы стать жертвой сбора разведывательных данных и даже операции дескрипции. Первый этап работы вируса включает перезагрузку вашего маршрутизатора или концентратора. Поскольку вредоносное ПО VPNFilter нацелено в первую очередь на маршрутизаторы, а также на другие устройства, связанные с Интернетом, так же как и вредоносное ПО Mirai, это может произойти в результате автоматической атаки бот-сети, которая не реализована в результате успешной компрометации центральных серверов. Инфекция происходит с помощью эксплойта, который вызывает перезагрузку смарт-устройства. Основная цель этого этапа – получить частичный контроль и включить развёртывание этапа 2 после завершения процесса перезагрузки. Фазы этапа 1 следующие:

- Загружает фотографию из Photobucket.

- Запускаются эксплойты, а для вызова IP-адресов используются метаданные.

- Вирус подключается к серверу и загружает вредоносную программу, после которой автоматически её выполняет.

Как сообщают исследователи, в качестве отдельных URL-адресов с первым этапом заражения являются библиотеки поддельных пользователей фотообъектов:

- com/user/nikkireed11/library

- com/user/kmila302/library

- com/user/lisabraun87/library

- com/user/eva_green1/library

- com/user/monicabelci4/library

- com/user/katyperry45/library

- com/user/saragray1/library

- com/user/millerfred/library

- com/user/jeniferaniston1/library

- com/user/amandaseyfried1/library

- com/user/suwe8/library

- com/user/bob7301/library

Как только запускается вторая стадия заражения, фактические возможности вредоносного ПО VPNFilter становятся более обширными. Они включают использование вируса в следующих действиях:

- Подключается к серверу C&C.

- Выполняет Tor, P.S. и другие плагины.

- Выполняет вредоносные действия, которые включают сбор данных, выполнение команд, кражу файлов, управление устройствами.

- Способно выполнять деятельность по самоуничтожению.

Связанные со вторым этапом заражения IP-адреса:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

В дополнение к этим двум этапам исследователи кибербезопасности в Cisco Talos также сообщили о сервере 3-го этапа, цель которого до сих пор остаётся неизвестной.

Уязвимые роутеры

Не каждый маршрутизатор может пострадать от VPNFilter. Symantec подробно описывает, какие маршрутизаторы уязвимы. На сегодняшний день VPNFilter способен заражать маршрутизаторы Linksys, MikroTik, Netgear и TP-Link, а также устройств с подключением к сети (NAS) QNAP. К ним относятся:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (для маршрутизаторов с облачным ядром версии 1016, 1036 и 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Другие устройства NAS QNAP с программным обеспечением QTS

- TP-Link R600VPN

Если у вас есть какое-либо из вышеперечисленных устройств, проверьте страницу поддержки вашего производителя на наличие обновлений и советы об удалении VPNFilter. У большинства производителей уже есть обновление прошивки, которое должно полностью защитить вас от векторов атаки VPNFilter.

Как определить, что роутер заражён

Определить степень заражения роутера невозможно даже с помощью антивируса Касперского. Айтишники всех ведущих мировых компаний пока не решили эту проблему. Единственные рекомендации, которые они пока могут предложить – это сброс устройства до заводских настроек.

Поможет ли перезагрузка роутера избавиться от заражения VPNFilter

Перезагрузка роутера поможет предотвратить развитие вируса только первых двух этапов. В нём всё ещё останутся следы вредоносного ПО, которое будет постепенно заражать роутер. Решить проблему поможет сброс устройства до заводских настроек.

Как удалить VPNFilter и защитить свой роутер или NAS

В соответствии с рекомендациями Symantec, необходимо перезагрузить устройство, а затем немедленно применить любые действия, необходимые для обновления и перепрошивки. Это звучит просто, но, опять же, отсутствие постоянного обновления программного обеспечения и прошивки является самой распространённой причиной кибератак. Netgear также советует пользователям своих устройств отключать любые возможности удалённого управления. Linksys рекомендует перезагружать его устройства хотя бы раз в несколько дней.

Простая очистка и сброс вашего маршрутизатора не всегда полностью избавляет от проблемы, поскольку вредоносное ПО может представлять собой сложную угрозу, что может глубоко поражать объекты прошивки вашего маршрутизатора. Вот почему первый шаг – проверить, была ли ваша сеть подвергнута риску этой вредоносной программы. Исследователи Cisco настоятельно рекомендуют это сделать, выполнив следующие шаги:

- Создайте новую группу хостов с именем «VPNFilter C2» и сделайте её находящейся под внешними хостами через Java UI.

- После этого подтвердите, что группа обменивается данными, проверив «контакты» самой группы на вашем устройстве.

- Если нет активного трафика, исследователи советуют сетевым администраторам создать тип сигнала отключения, который путём создания события и выбора хоста в веб-интерфейсе пользователя уведомляет, как только происходит трафик в группе хостов.

Прямо сейчас вы должны перезагрузить маршрутизатор. Для этого просто отключите его от источника питания на 30 секунд, затем подключите обратно.

Следующим шагом будет сброс настроек вашего маршрутизатора. Информацию о том, как это сделать, вы найдёте в руководстве в коробке или на веб-сайте производителя. Когда вы снова загрузите свой маршрутизатор, вам нужно убедиться, что его версия прошивки является последней. Опять же обратитесь к документации, прилагаемой к маршрутизатору, чтобы узнать, как его обновить.

ВАЖНО. Никогда не используйте для администрирования имя пользователя и пароль по умолчанию. Все маршрутизаторы той же модели будут использовать это имя и пароль, что упрощает изменение настроек или установку вредоносного ПО.

Никогда не пользуйтесь интернетом без сильного брандмауэра. В группе риска FTP-серверы, NAS-серверы, Plex-серверы. Никогда не оставляйте удалённое администрирование включённым. Это может быть удобно, если вы часто находитесь далеко от своей сети, но это потенциальная уязвимость, которую может использовать каждый хакер. Всегда будьте в курсе последних событий. Это означает, что вы должны регулярно проверять новую прошивку и переустанавливать её по мере выхода обновлений.

Нужно ли сбрасывать настройки роутера, если моё устройство отсутствует в списке

База данных роутеров в группе риска обновляется ежедневно, поэтому сброс роутера необходимо выполнять регулярно. Как и проверять обновления прошивки на сайте производителя и следить за его блогом или сообщениями в соцсетях.